一次博客被 XSS 的经历

2021 年 10 月 18 日晚, 我正在学 CTF, 当我对知识点有一点模糊的时候, 我去翻我博客记录, 结果…

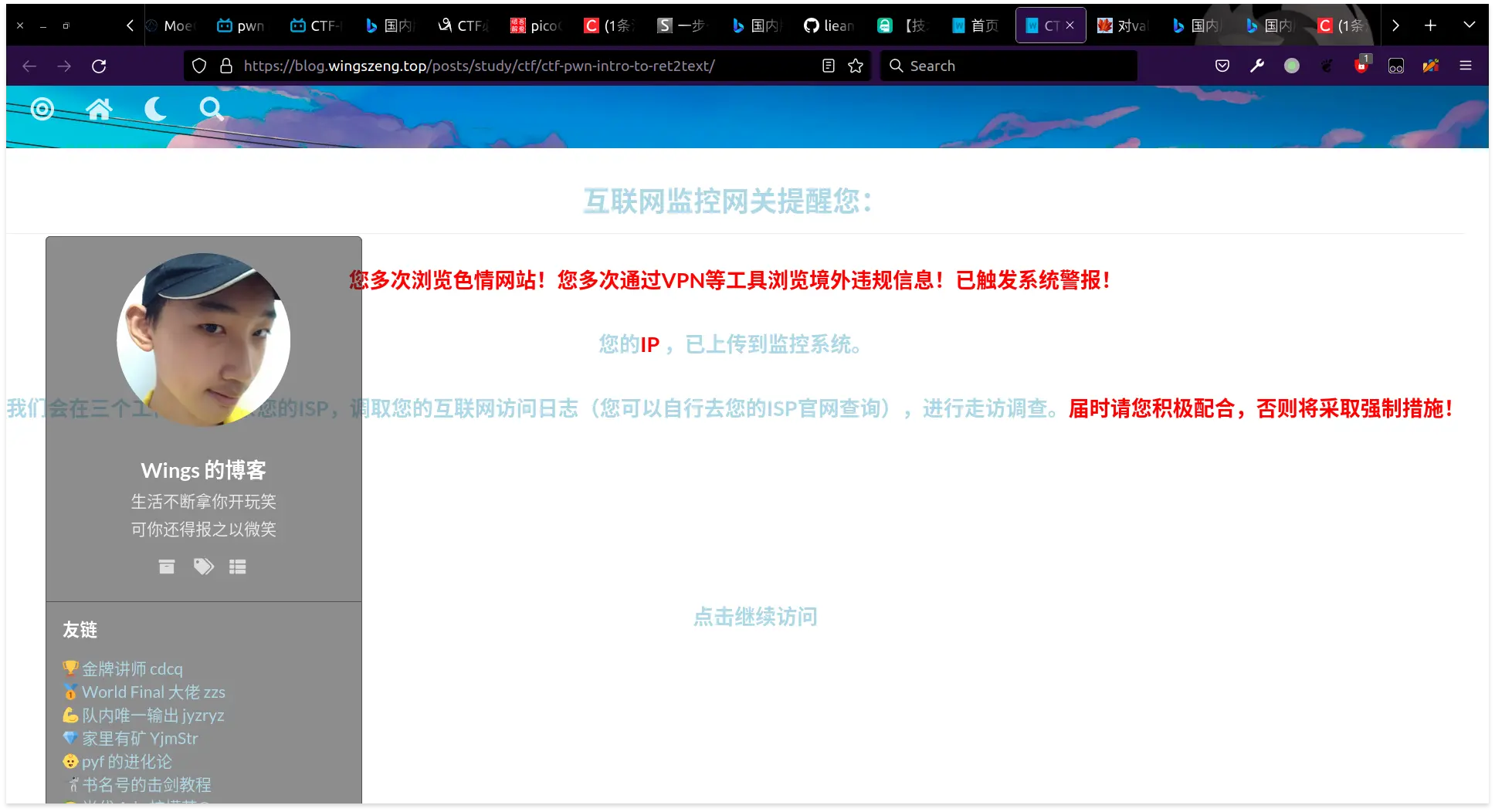

开幕雷击

一看就知道是被攻击了, 这修改的也太丑了.

我惊呼大草, 难道是我去学 CTF 有人不乐意了来搞我?

我也不会这些东西, 然后点了那个链接, 跳转到罪魁祸首的网站去了:

好家伙恶作剧可还行. 我看不懂, 但我大受震感.

拜读完后, 他是利用 valine 的漏洞, 直接爬的所有使用 valine 的用户的网站, 然后用脚本一个一个去攻击. 当晚发现他的评论区仅有几条, 看来才事发不久.

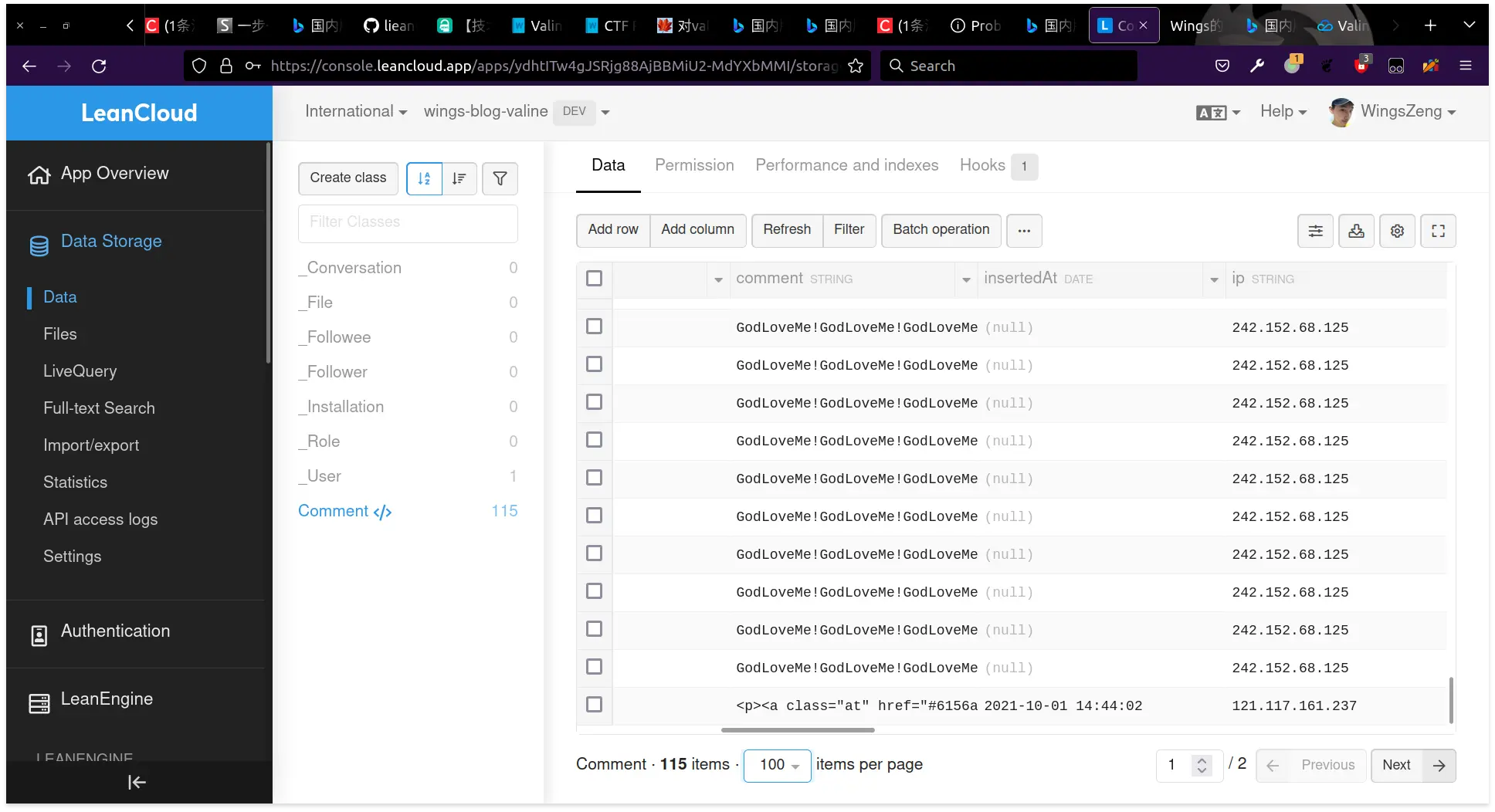

然后我去后台看了一下评论, 好家伙!

去 LeanCloud 后台一看, 整整 99 条, 所有有评论的网页全部沦陷.

我无话可说.

又好气又好笑. 挺有趣的, 但是这样不好, 先生.

然后第二天 valine 更新了…

第三天看评论, 果然他被冲了…